2023年公开漏洞的总数持续上升,类型分布与往年类似,导致实际安全风险的漏洞比例并没有增加,我们还是应该通过威胁情报及时发现那些关键漏洞,以最快的速度加以处置。

APT组织利用了不少高端Oday漏洞执行高度定向的攻击,甚至在卡巴斯基揭露的丰角行动中使用了非常罕见的硬件漏洞。这些漏洞的利用基本上是无法防御的,对于敏感的人员和机构使用可信可追溯的软硬件进行工作必须成为一个认真考虑的选项。

当前定向勒索攻击活动对于政企机构的数据安全构成巨大的威胁,甚至比APT活动更甚,因为勒索攻击会直接影响业务的连续性,造成非常大的外部影响。1day/Nday漏洞的快速利用是黑产活动的最主要渗透入口之一,特别是那些涉及软硬件流行面很广而又利用稳定的场景,几乎必然会被勒索黑产大规模利用,对于影响面大而又稳定的漏洞需要尽早发现尽早修补。

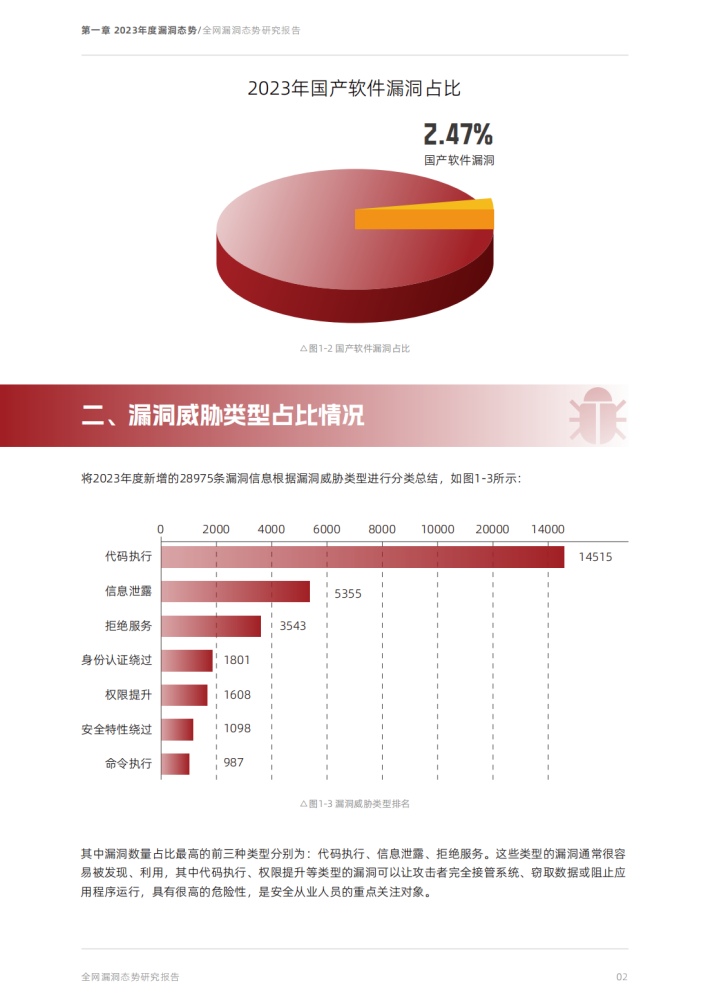

国产软件相关的漏洞在总体漏洞中占比不高,但由于在国内的流行度高,在国内触发的实际威胁非常明显,国产软件中的漏洞挖掘值得投入,政企机构对于所使用的软件系统最好有流程化的漏洞挖掘和分析过程,或者加入补天这样的漏洞众包响应平台,以尽可能地减少严重线上漏洞的威胁。漏洞发现这件事,如果自己不做,并不能阻止网络威胁行为体去做,后果就是自己失陷而不自知。

有50%左右发现在野利用的Oday漏洞没有监测到公开的利用代码,处于私有状态,仅被某些APT组织或者个人使用,可能用于高度定向、高价值目标、隐蔽性和供应链等攻击。所以,仅仪通过事后打补丁或采取临时规避措施很难甚至解决大部分问题,组织需要采取综合的安全措施,包括削减攻击面、威胁情报共享、安全意识培训等,以应对这些未公开的漏洞利用。

已知被利用的漏洞中,漏洞从公开到发现在野利用平均时间差为35天,有一半以上的漏洞在被公开后5天之内发现在野利用。显示对于大多数漏洞在公开后的短时间内就会被恶意攻击者发现并开始利用。因此,及时修补漏洞和加强网络安全措施对于保护系统和数据的安全至关重要。

奇安信CERT在2023年推荐必修漏洞共360个,标记了共超过4000个已发现在野利用的漏洞,这些基本是有实际安全威胁的问题,建议客户尽快参考处置建议做好自查及防护,同时通过邮件或加入微信群订阅奇安信的漏洞情报服务随时获取相关更新。

来源:安信

关于我们

我们是一家专注于分享国内外各类行业研究报告/专题热点行业报告/白皮书/蓝皮书/年度报告等各类优质研究报告分享平台。所有报告来源于国内外数百家机构,包含传统行业、金融娱乐、互联网+、新兴行业、医疗大健康等专题研究.....目前已累积收集近80000+份行业报告,涉及众多大板块,多个细分领域。

内容涵盖但不限于(市面上有的基本都有):

1、互联网运营、新媒体、短视频、抖音快手小红书等等;

2、房地产、金融、券商、保险、私募等;

3、新技术(5G)、金融科技、区块链、人工智能类;

4、电子商务、市场营销、运营管理、麦肯锡、德勤等;

5、快消品、餐饮、教育、医疗、化妆品、旅游酒店、出行类等;

免责声明:

本平台只做内容的收集及分享,报告版权归原撰写发布机构所有,由圣香智库社群通过公开合法渠道获得,如涉及侵权,请联系我们删除;如对报告内容存疑,请与撰写、发布机构联系。